Weiterführende Informationen und Programme: Unterschied zwischen den Versionen

| (13 dazwischenliegende Versionen von einem Benutzer werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| + | <div style="text-align:right;">[[Bild:Buch.PNG]][[Benutzer:Deininger_Matthias/Facharbeit/Fachwortverzeichnis| Fachwortverzeichnis]]</div> | ||

===Weiterführende Informationen und Programme=== | ===Weiterführende Informationen und Programme=== | ||

<br> | <br> | ||

| Zeile 5: | Zeile 6: | ||

<tr> | <tr> | ||

<td>[[Bild:Deininger_Matthias_GibMallorykeineChance4.png|150px]]</td> | <td>[[Bild:Deininger_Matthias_GibMallorykeineChance4.png|150px]]</td> | ||

| − | <td>Es ist für dich vollkommen ausreichend, wenn du deinen E-Mail-Verkehr mit einfachen kostenlosen Programmen verschlüsselst – wie, erfährst du weiter unten - und im Internet darauf achtest, dass du keine persönlichen Daten preisgibst. Mallory wartet nur auf deine Daten, um damit beispielsweise andere Nutzer in deinem Namen und mit deiner E-Mail-Adresse zu betrügen. „Gib Mallory keine Chance“, indem du sichere Passwörter wählst und | + | <td>Es ist für dich vollkommen ausreichend, wenn du deinen E-Mail-Verkehr mit einfachen kostenlosen Programmen verschlüsselst – wie, erfährst du weiter unten - und im Internet darauf achtest, dass du keine persönlichen Daten preisgibst. Mallory wartet nur auf deine Daten, um damit beispielsweise andere Nutzer in deinem Namen und mit deiner E-Mail-Adresse zu betrügen. „Gib Mallory keine Chance“, indem du sichere Passwörter wählst, und auf [[Benutzer:Deininger_Matthias/Facharbeit/SSL| SSL-Verschlüsselung]] achtest, die am "https://" in der Browserzeile zu erkennen ist, so dass deine Benutzerdaten nur verschlüsselt und damit für Mallory unsichtbar übertragen werden.<br><br>Weitere Informationen zu diesem Thema findest du auf der Homepage [https://www.klicksafe.de/ klicksafe.de], die im Auftrag der Europäischen Kommission gestaltet wurde.</td> |

</tr> | </tr> | ||

</table><br> | </table><br> | ||

<popup name="Sicheres Passwort wählen"> | <popup name="Sicheres Passwort wählen"> | ||

| − | Generell gilt zwar, „Sicherheit ist nicht messbar“ <ref>[ | + | Generell gilt zwar, „Sicherheit ist nicht messbar“ <ref>[8 ,S.468]</ref>, doch bei Passwörtern kann man durch Beachtung einfacher Regeln ein ziemlich hohes Maß an Sicherheit erreichen. |

# KEINE Namen, Geburtsdaten oder Ähnliches als Passwort nutzen | # KEINE Namen, Geburtsdaten oder Ähnliches als Passwort nutzen | ||

# Vermeide sinnvolle Wörter, egal aus welcher Sprache diese stammen | # Vermeide sinnvolle Wörter, egal aus welcher Sprache diese stammen | ||

| Zeile 31: | Zeile 32: | ||

Doch denk daran: | Doch denk daran: | ||

Das beste Passwort ist nutzlos, wenn es andere kennen! | Das beste Passwort ist nutzlos, wenn es andere kennen! | ||

| + | |||

| + | <div style="text-align:center;">[[Bild:Miau-Passwort.PNG|500px]]<br> | ||

| + | © Klaus Schmeh aus "Kryptografie. Verfahren–Protokolle–Infrastrukturen" </div> | ||

</popup><br> | </popup><br> | ||

Ein empfehlenswertes kostenloses Lernprogramm ist [http://www.cryptool.de/ Cryptool]. Mit ihm lässt sich ein beliebiger Text mit zahlreichen symmetrischen aber auch asymmetrischen Verfahren ver- und wieder entschlüsseln. Du kannst damit Schlüssel erzeugen, Texte signieren und die dazu nötigen Zertifikate in einer virtuellen PKI selbst erzeugen. Darüber hinaus kannst du aber auch verschiedenste Angriffe auf die Verfahren ausprobieren, deine Passwörter auf Brechbarkeit überprüfen, in einer Online-Datenbank dein kryptographisches Wissen erweitern und vieles mehr.<br> | Ein empfehlenswertes kostenloses Lernprogramm ist [http://www.cryptool.de/ Cryptool]. Mit ihm lässt sich ein beliebiger Text mit zahlreichen symmetrischen aber auch asymmetrischen Verfahren ver- und wieder entschlüsseln. Du kannst damit Schlüssel erzeugen, Texte signieren und die dazu nötigen Zertifikate in einer virtuellen PKI selbst erzeugen. Darüber hinaus kannst du aber auch verschiedenste Angriffe auf die Verfahren ausprobieren, deine Passwörter auf Brechbarkeit überprüfen, in einer Online-Datenbank dein kryptographisches Wissen erweitern und vieles mehr.<br> | ||

<br> | <br> | ||

| − | Um | + | Um Kryptographie auch im realen Leben einzusetzen, empfiehlt sich das ebenfalls kostenlose Programm [http://www.gnupg.org/ GnuPG], mit dessen Hilfe du sehr einfach E-Mails verschlüsseln und signieren kannst. Wenn du möchtest, kannst du dir dazu noch ein Add-on in deinem Mailclient installieren, womit die Verschlüsselung und Signatur ganz einfach mit grafischer Oberfläche gesteuert werden kann.<br> |

<br> | <br> | ||

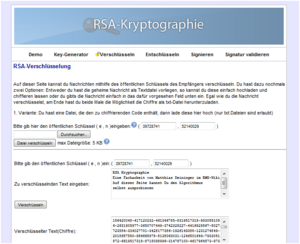

| − | Hier findest du meinen öffentlichen Schlüssel [[Bild: | + | <div style="text-align:center;">[[Bild:SoftwareRSA.PNG|700px]]<br> |

| + | © Klaus Schmeh aus "Kryptografie. Verfahren–Protokolle–Infrastrukturen" </div> | ||

| + | <br> | ||

| + | [[Bild:Anwendung2.gif|left|Anwendung des RSA-Algorithmus]] | ||

| + | Hier findest du meinen öffentlichen Schlüssel [[Bild:Mail.PNG]][http://garkbit.wor.net/rsa/download.php?token=62393102 Public-Key] und kannst mir eine (un)verschlüsselte Nachricht und Fragen zum Thema "RSA-Kryptographie" zukommen lassen, die ich gerne beantworten werde.<br> | ||

| + | [http://garkbit.wor.net/rsa/pruefsumme.php ''' Du kannst hier mithilfe einer Hashsumme überprüfen, ob du die Originaldatei heruntergeladen hast.''']<br> | ||

| + | [[Bild:Homepage.PNG|300px]] | ||

| + | <br> | ||

| + | <br> | ||

Meine E-Mail-Adresse lautet:<br> | Meine E-Mail-Adresse lautet:<br> | ||

<div style="text-align:center">'''RSA-Kryptographie[at]web.de'''</div><br> | <div style="text-align:center">'''RSA-Kryptographie[at]web.de'''</div><br> | ||

Aktuelle Version vom 23. Dezember 2010, 04:08 Uhr

Weiterführende Informationen und Programme

|

Es ist für dich vollkommen ausreichend, wenn du deinen E-Mail-Verkehr mit einfachen kostenlosen Programmen verschlüsselst – wie, erfährst du weiter unten - und im Internet darauf achtest, dass du keine persönlichen Daten preisgibst. Mallory wartet nur auf deine Daten, um damit beispielsweise andere Nutzer in deinem Namen und mit deiner E-Mail-Adresse zu betrügen. „Gib Mallory keine Chance“, indem du sichere Passwörter wählst, und auf SSL-Verschlüsselung achtest, die am "https://" in der Browserzeile zu erkennen ist, so dass deine Benutzerdaten nur verschlüsselt und damit für Mallory unsichtbar übertragen werden. Weitere Informationen zu diesem Thema findest du auf der Homepage klicksafe.de, die im Auftrag der Europäischen Kommission gestaltet wurde. |

Ein empfehlenswertes kostenloses Lernprogramm ist Cryptool. Mit ihm lässt sich ein beliebiger Text mit zahlreichen symmetrischen aber auch asymmetrischen Verfahren ver- und wieder entschlüsseln. Du kannst damit Schlüssel erzeugen, Texte signieren und die dazu nötigen Zertifikate in einer virtuellen PKI selbst erzeugen. Darüber hinaus kannst du aber auch verschiedenste Angriffe auf die Verfahren ausprobieren, deine Passwörter auf Brechbarkeit überprüfen, in einer Online-Datenbank dein kryptographisches Wissen erweitern und vieles mehr.

Um Kryptographie auch im realen Leben einzusetzen, empfiehlt sich das ebenfalls kostenlose Programm GnuPG, mit dessen Hilfe du sehr einfach E-Mails verschlüsseln und signieren kannst. Wenn du möchtest, kannst du dir dazu noch ein Add-on in deinem Mailclient installieren, womit die Verschlüsselung und Signatur ganz einfach mit grafischer Oberfläche gesteuert werden kann.

Hier findest du meinen öffentlichen Schlüssel Public-Key und kannst mir eine (un)verschlüsselte Nachricht und Fragen zum Thema "RSA-Kryptographie" zukommen lassen, die ich gerne beantworten werde.

Du kannst hier mithilfe einer Hashsumme überprüfen, ob du die Originaldatei heruntergeladen hast.

Meine E-Mail-Adresse lautet:

- ↑ [8 ,S.468]