Mathematische Grundlagen: Unterschied zwischen den Versionen

| Zeile 163: | Zeile 163: | ||

<math>r_{m-2}= q_{m-1}\cdot r_{m-1} + r_m \quad 0 < r_m < r_{m-1}</math><br> | <math>r_{m-2}= q_{m-1}\cdot r_{m-1} + r_m \quad 0 < r_m < r_{m-1}</math><br> | ||

<math>r_{m-1}= q_m\cdot r_m + r_{m+1} \quad\quad 0 = r_{m+1}</math> <br> | <math>r_{m-1}= q_m\cdot r_m + r_{m+1} \quad\quad 0 = r_{m+1}</math> <br> | ||

| − | + | ||

<br> | <br> | ||

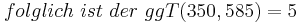

| − | Folglich bricht das Verfahren nach endlich vielen Schritten ab, es gilt ggT(a,b) = <math>r_m</math>. Denn aus der ersten Gleichung folgt ggT(a,b) = ggT(b, <math>r_1</math>), aus der zweiten ggT(b, <math>r_1</math>) = ggT(<math>r_1</math>, <math>r_2</math>), usw. aus der letzten Gleichung folgt | + | Beweis:Folglich bricht das Verfahren nach endlich vielen Schritten ab, es gilt ggT(a,b) = <math>r_m</math>. Denn aus der ersten Gleichung folgt ggT(a,b) = ggT(b, <math>r_1</math>), aus der zweiten ggT(b, <math>r_1</math>) = ggT(<math>r_1</math>, <math>r_2</math>), usw. aus der letzten Gleichung folgt |

ggT(<math>r_{m-1}</math>, <math>r_m</math> ) = ggT (<math>r_m</math>, <math>r_{m+1}</math>) = <math>r_m</math> [[Benutzer:Deininger_Matthias/Facharbeit/Quod_erat_demonstrandum| □ ]]<br> | ggT(<math>r_{m-1}</math>, <math>r_m</math> ) = ggT (<math>r_m</math>, <math>r_{m+1}</math>) = <math>r_m</math> [[Benutzer:Deininger_Matthias/Facharbeit/Quod_erat_demonstrandum| □ ]]<br> | ||

| + | </div> | ||

<br> | <br> | ||

<div style = "background-color: #BEFF9E; border: 2px solid #E5CC00;border-color: green;"> | <div style = "background-color: #BEFF9E; border: 2px solid #E5CC00;border-color: green;"> | ||

Version vom 21. Dezember 2010, 18:47 Uhr

Inhaltsverzeichnis |

Mathematische Grundlagen

Berechnungskomplexität

In der Kryptographie ist häufig die Rede von effizienten oder uneffizienten Verfahren; Alice hat dazu Folgendes gelesen:

Die Entscheidung, ob ein Verfahren als effizient gilt oder nicht, beruht lediglich auf der Berechnungskomplexität des Verfahrens und nicht auf den verwendeten Computersystemen.

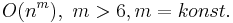

Die Berechnungskomplexität bezeichnet dabei den Speicherbedarf S und Zeitbedarf T der untersuchten Funktion, was als Laufzeitfunktion bezeichnet wird. Dies kann man mittels der sogenannten „Big-O-Notation“ oder „Groß-O-Schreibweise“ angeben.

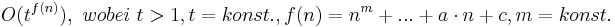

Die „Big-O-Notation“ beruht darauf, dass die Laufzeit einer Funktion hauptsächlich von der größten Potenz abhängig ist und alle anderen Faktoren als trivial gelten können. Folglich wird nur diese größte Potenz der Funktion in der „Big-O-Notation“ berücksichtigt.

Die Laufzeit einer Funktion hängt von der Bitlänge n des verwendeten Schlüssels ab, weshalb diese Größe als Variable n in die „Big-O-Notation“ mit eingeht.

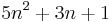

Beispiel: Die Laufzeitkomplexität einer Funktion lautet:  , also würde diese Funktion als „Big-O-Notation“, so angegeben werden:

, also würde diese Funktion als „Big-O-Notation“, so angegeben werden:

Um nun zu bestimmen, ob eine Funktion als effizient gilt, unterscheidet man unter anderem:

| effizient | uneffizient | ||

|---|---|---|---|

| Konstant |  |

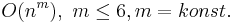

Polynomial |  |

| Linear |  |

Exponentiell |  |

| Polynomial |  |

||

Was dies für die reale Berechnungszeit bedeutet, zeigt die Tabelle:

| Klasse | Komplexität | Anzahl der Operationen für n =  |

Laufzeit* | Anzahl der Operationen für n =  |

Laufzeit* |

|---|---|---|---|---|---|

| Konstant |  |

1 | 1 Nanosekunde | 1 | 1 Nanosekunde |

| Linear |  |

|

1 Sekunde |  |

10 Sekunden |

| Quadratisch |  |

|

32 Jahre |  |

3171 Jahre |

| Kubisch |  |

|

Jahre Jahre (entspricht ungefähr dem Alter des Universums[1]) |

|

Jahre Jahre (entspricht ungefähr dem 1000-fachen des Alters des Universums[1]) |

| Exponentiell |  |

|

-fache -fache des Alters des Universums[1] |

|

-fache -fache des Alters des Universums[1] |

Laufzeitangaben wurden unter der Annahme das der Computer

Laufzeitangaben wurden unter der Annahme das der Computer  Operationen pro Sekunde ausführen kann gerundet.

Operationen pro Sekunde ausführen kann gerundet.

Aber nun zu den mathematischen Grundlagen, die für RSA relevant sind.

Größter gemeinsamer Teiler

Aufgabe:

Alice möchte Bob die Punktzahl ihrer letzten Matheklausur übersenden. Da sie nun weiß, dass ein Unbekannter ihre Nachrichten liest, versucht sie die Information so zu übersenden, dass Mallory die Punktzahl nicht herausfindet. Weil sie noch kein Verschlüsselungsverfahren einsetzt, versucht sie es wie folgt:

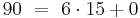

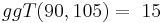

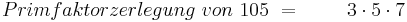

„Meine Punktzahl ist der größte gemeinsame Teiler der Zahlen 90 und 105.“

Und es funktioniert tatsächlich, Mallory, der Mathe immer gehasst hat, erkennt nicht, welche Punktzahl Alice erreicht hat.

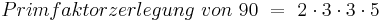

Den größten gemeinsamen Teiler (ggT) von natürlichen Zahlen hast du bereits in der 5.Klasse berechnet. Dazu hast du, wie in obigem Beispiel, Zahlen in ihre Primfaktoren zerlegt und daraus anschließend den ggT ermittelt. Dass es zu jeder natürlichen Zahl n eine eindeutige Primfaktorzerlegung gibt, zeigt folgender Satz:

Satz 1.0[2](Fundamentalsatz der elementaren Zahlentheorie oder Satz über die eindeutige Primfaktorzerlegung)

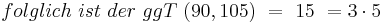

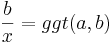

Der größte gemeinsame Teiler ist allgemein wie folgt definiert:

Definition 1.1[3] Es seien  . Die größte natürliche Zahl, die sowohl a als auch b teilt, heißt größter gemeinsamer Teiler und wird mit ggT(a,b) bezeichnet.

. Die größte natürliche Zahl, die sowohl a als auch b teilt, heißt größter gemeinsamer Teiler und wird mit ggT(a,b) bezeichnet.

Euklidischer Algorithmus

Es gibt eine effizientere Methode als die Primfaktorzerlegung, um den ggT zweier natürlicher Zahlen zu bestimmen und damit die Punktzahl von Alice zu ermitteln. Diese Methode wird als Euklidischer Algorithmus bezeichnet, weil er ca. 300 v. Chr. von Euklid in seinem Buch „Elemente“ beschrieben wurde. Historiker vermuten jedoch, dass Euklid den Algorithmus nicht selbst entdeckt hat, und schätzen die Entstehungszeit auf ca. 500 v. Chr.

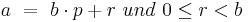

Der Algorithmus beruht auf Division mit Rest.

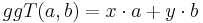

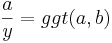

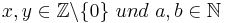

Algorithmus 1.2[4] (Euklidischer Algorithmus) Es seien  . Man bestimmt

. Man bestimmt  , so dass gilt:

, so dass gilt:

Dann gilt ggT(a,b) = ggT(b,r).

Anschließend wendet man das Verfahren auf b und r an. Dies führt man so lange fort, bis man den ggT direkt bestimmen kann.

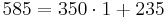

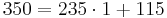

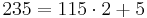

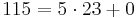

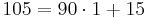

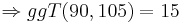

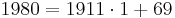

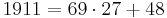

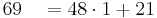

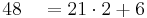

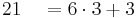

Für die Zahlen von Alice würde dies bedeuten:

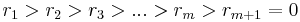

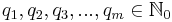

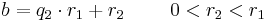

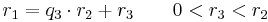

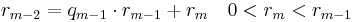

In allgemeiner ausgeschriebener Form lautet der Euklidische Algorithmus:

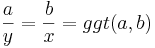

Algorithmus 1.3 [3]Es seien  , oBdA.* (ohne Beschränkung der Allgemeinheit) sei

, oBdA.* (ohne Beschränkung der Allgemeinheit) sei  (*da Analoges auch für

(*da Analoges auch für  gilt). Dann existieren eindeutig bestimmte Zahlen

gilt). Dann existieren eindeutig bestimmte Zahlen  und

und  mit

mit

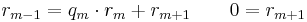

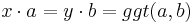

Beweis:Folglich bricht das Verfahren nach endlich vielen Schritten ab, es gilt ggT(a,b) =  . Denn aus der ersten Gleichung folgt ggT(a,b) = ggT(b,

. Denn aus der ersten Gleichung folgt ggT(a,b) = ggT(b,  ), aus der zweiten ggT(b,

), aus der zweiten ggT(b,  ) = ggT(

) = ggT( ,

,  ), usw. aus der letzten Gleichung folgt

ggT(

), usw. aus der letzten Gleichung folgt

ggT( ,

,  ) = ggT (

) = ggT ( ,

,  ) =

) =  □

□

Aufgabe:

Da Alice gefallen an der getarnten Übermittlung von Zahlen gefunden hat und weil sie hofft, den Unbekannten damit zu verwirren, sendet sie auch das genaue Datum ihres jährlichen Treffens im August mit der „ggT-Methode“ an Bob. Beim diesjährigen Treffen möchten die beiden unter anderem die richtige Verwendung des Verschlüsselungsalgorithmus besprechen, den sie anschließend für ihre Kommunikation nutzen möchten. Alice verheimlicht diesmal sogar, dass sie die ggT-Methode verwendet, doch Bob erkennt den zusammenhanglosen Satz als „Chiffre“.

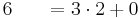

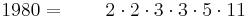

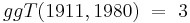

„Bob, bevor ich es wieder vergesse, das Geburtsjahr meiner Oma ist 1911 und mein großer Bruder ist 1980 geboren.“

Also ist 3 der größte gemeinsame Teiler von 1911 und 1980, woraus folgt, dass sich Alice und Bob am 03.08 treffen möchten.

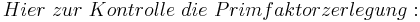

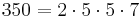

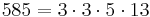

Zur Überprüfung hier die Primfaktorenzerlegung von

Erweiterter Euklidischer Algorithmus

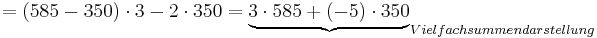

„Diese Darstellung des größten gemeinsamen Teilers zweier Zahlen heißt auch Vielfachsummendarstellung. Das Lemma ist eine unmittelbare Folgerung aus dem Euklidischen Algorithmus.[...] Beides zusammen - Euklidischer Algorithmus und Vielfachsummendarstellung – heißt der erweiterterte Euklidische Algorithmus.“[5]

Aufgabe:

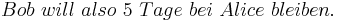

Bob übermittelt mit gleichem Verfahren, wie lange er bei Alice bleiben kann.

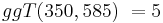

„Ich werde dich, wie schon vor 350 Tagen, auch diesmal gerne besuchen und die 585 km Anfahrt in Kauf nehmen.“

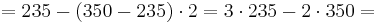

Nun soll noch die Vielfachsummendarstellung von 235 und 350 bestimmt werden:

Der Euklidische Algorithmus lässt sich mithilfe von Computerprogrammen effizient umsetzen. Um das effizienteste Verfahren zur Umsetzung des Euklidischen Algorithmus kennen zu lernen, benötigst du noch Grundlagen der Modulo-Rechnung, die du auf der nächsten Seite kennen lernen wirst.

![]() weiter zur Modulo-Rechnung

weiter zur Modulo-Rechnung

zurück zur Übersicht

eine Zerlegung von n in echt kleinere positive ganze Zahlen d und

eine Zerlegung von n in echt kleinere positive ganze Zahlen d und  . Falls beide prim sind, so ist die Zerlegung beendet. Im anderen Fall lassen sich diese wieder zerlegen und so weiter. Da bei diesem Prozess die Faktoren immer kleiner werden, aber positiv bleiben, muss dieser Prozess irgendwann abbrechen und wir besitzen eine Zerlegung in Primfaktoren.

. Falls beide prim sind, so ist die Zerlegung beendet. Im anderen Fall lassen sich diese wieder zerlegen und so weiter. Da bei diesem Prozess die Faktoren immer kleiner werden, aber positiv bleiben, muss dieser Prozess irgendwann abbrechen und wir besitzen eine Zerlegung in Primfaktoren. in Primfaktoren

in Primfaktoren  , so das gilt

, so das gilt  .(Hierbei können Zahlen natürlich auch mehrfach vorkommen.) Man stelle sich vor, man hätte bereits alle gleichen Elemente auf beiden Seiten herausgekürzt. Dann sind alle

.(Hierbei können Zahlen natürlich auch mehrfach vorkommen.) Man stelle sich vor, man hätte bereits alle gleichen Elemente auf beiden Seiten herausgekürzt. Dann sind alle  von allen

von allen  verschieden. Dies steht aber im Widerspruch dazu, dass dies alles Primelemente sind. Da nämlich z.B.

verschieden. Dies steht aber im Widerspruch dazu, dass dies alles Primelemente sind. Da nämlich z.B.  , die rechte Seite teilt, so muss

, die rechte Seite teilt, so muss

und für

und für  mit geeignetem

mit geeignetem  .

.

□

□