RSA-Algorithmus: Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: Nachfolgende Abkürzungen benötigst du für den RSA-Algorithmus:<br> <table border="1" cellpadding="5" rules="all" style="text-align:center; color:black;margin:auto;fo...) |

|||

| Zeile 24: | Zeile 24: | ||

</table> | </table> | ||

| + | <br> | ||

| + | Am 03.08. reist Bob mittags um 12 Uhr pünktlich mit dem Zug an. Alice hat ihre Recherchen bezüglich RSA erfolgreich abgeschlossen und erläutert Bob nun das RSA-Verfahren, das sie als geeignetes System ausgewählt hat.<br> | ||

| + | <br> | ||

| + | <u>Schlüsselerzeugung für das RSA-Public-Key-Kryptosystem:</u><br> | ||

| + | <br> | ||

| + | Wie bereits besprochen, sollten sich Alice und Bob jeweils ein Schlüsselpaar generieren. | ||

| + | Dazu wählt man zwei, in etwa gleich große Primzahlen p und q, die jeweils eine Länge von ungefähr 512 - 2048 Bit haben. Anschließend bildet man durch Multiplikation von p und q den Modulus n.<br> | ||

| + | <math>n = p\cdot q</math><br> | ||

| + | Nach dem Satz von Euler gilt also für <math>n:\ \varphi(n)= \varphi(p\cdot q)=(p-1)\cdot(q-1)</math><br> | ||

| + | Nun wählt man sich eine natürliche Zahl e für die gilt:<br> | ||

| + | <math>ggT(e, \varphi(n))=1</math> (Begründung folgt später beim Beweis des RSA-Kryptosystems)<br> | ||

| + | n und e bilden zusammen den öffentlichen Schlüssel. <br> | ||

| + | <br> | ||

| + | Der private Schlüssel besteht aus d und n, d wird nun so bestimmt, dass gilt:<br> | ||

| + | <math> e\cdot d\equiv 1\ (mod \varphi(n))</math><br> | ||

| + | <math>e\cdot d\equiv 1\ (mod\{(p-1)\cdot (q-1)\})</math><br><br> | ||

| + | Folglich bildet d die modulo Inverse zu e und kann, wie in Algorithmus 2.4 beschrieben, bestimmt werden.<br> | ||

| + | <br> | ||

| + | |||

| + | <table border="1" cellpadding="5" rules="none" style="text-align:center; color:black;margin:auto;font-size:12px; border:2px solid green;"> | ||

| + | |||

| + | <tr> | ||

| + | <th width="50%">Public-Key-RSA-Schlüsselerzeugung:</th> | ||

| + | <th width="50%">Public-Key-RSA-Ver- und Entschlüsselung:</th> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td><div style = "text-align: left; padding:10px; width: 500px; height: 200px; border: 2px solid #E5CC00;border-color: orange;">'''Algorithmus 3.0''' <br> | ||

| + | (1) Alice erzeugt zwei große Primzahlen p und q von ungefähr der gleichen Länge, wobei die Länge der einzelnen Primzahlen zwischen 512 und 2048 Bit betragen sollte.<br> | ||

| + | (2) Alice berechnet <math>n = p\cdot q</math> und <math>\varphi(n)= (p-1)\cdot(q-1)</math>.<br> | ||

| + | (3) Alice wählt eine Zahl <math>e\ so\ das\ gilt\ 1 <e < < \varphi(n)</math>, mit <math>ggT(e, \varphi(n)) =1</math><br> | ||

| + | (4) Alice berechnet <math>d = e^{-1}\ mod\ \varphi(n)</math><br> | ||

| + | (5) Der öffentliche Schlüssel von Alice ist (n, e), der private Schlüssel (n, d)<br></div></td> | ||

| + | <td><div style = "text-align: left; padding:10px; width: 500px;height: 200px; border: 2px solid #E5CC00;border-color: orange;">'''Algorithmus3.1 '''<br> | ||

| + | Zusammenfassung: Bob chiffriert eine Nachricht m für Alice, die diese dechiffriert.<br> | ||

| + | <br> | ||

| + | (1) Zur Chiffrierung führt Bob die folgenden Schritte aus:<br> | ||

| + | :(a) Bob besorgt sich den authentischen öffentlichen Schlüssel (n, e) von Alice.<br> | ||

| + | :(b) Bob berechnet <math>c = m^e\ mod\ n</math> <br> | ||

| + | :(c) Bob übermittelt c an Alice.<br> | ||

| + | (2) Zur Dechiffrierung führt Alice den folgenden Schritt aus:<br> | ||

| + | : Mit ihrem privaten Schlüssel (n,d) berechnet sie <math>c^d\ mod\ n = m</math><br></div> | ||

| + | </td> | ||

| + | </tr> | ||

| + | </table> | ||

| + | <br> | ||

| + | Bob kann sich nicht vorstellen, dass beim Entschlüsseln wirklich der Klartext wieder erscheint. Alice zeigt Bob den zugehörigen Satz und macht einen mathematischen Beweis, um Bob von der Korrektheit des Verfahrens zu überzeugen.<br> | ||

| + | <br> | ||

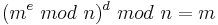

| + | '''Satz 3.2''' Es sei <math>n = p\cdot q</math> mit Primzahlen p und q, wobei <math>p \neq q</math>. Weiter gelte <math>e,d \in \N</math> mit <math> e\cdot d\ mod\ \varphi(n) =1</math>, und es sei <math>m\in [0, n-1]</math> eine Nachricht. Dann folgt.<br> | ||

| + | <br> | ||

| + | <math>(m^e\ mod\ n)^d\ mod\ n = m</math>.<br> | ||

| + | <br> | ||

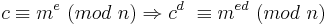

| + | <u>Beweis:</u> <math>c\equiv m^e\ (mod\ n) \Rightarrow c^d\ \equiv m^{ed}\ (mod\ n)</math><br> | ||

| + | <br> | ||

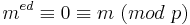

| + | Wenn ggT (m,p) = 1, so gilt:<br> | ||

| + | <br> | ||

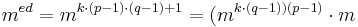

| + | <math>m^{ed} = m^{k\cdot (p-1)\cdot (q-1)+1} = (m^{k\cdot (q-1) )(p-1)} \cdot m </math><br> | ||

| + | <br> | ||

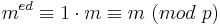

| + | und daher nach dem Satz von Fermat <math>m^{ed} \equiv 1\cdot m \equiv m\ (mod\ p)</math><br><br> | ||

| + | Ist m nicht zu p teilerfremd, so folgt <math>m^{ed} \equiv 0 \equiv m\ (mod\ p)</math>. Analog ergibt sich <math>m^{ed} \equiv m\ (mod\ q)</math>.<br> | ||

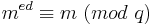

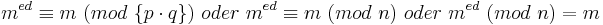

| + | Insgesamt folgt, dass sowohl p als auch q und damit auch ihr Produkt <math>p\cdot q= n</math> Teiler von | ||

| + | <math>m^{ed}-m\ </math> sind. Also gilt:<br> | ||

| + | <br> <math>m^{ed} -m = k\cdot p\cdot q =k\cdot n\ oder\ (m^{ed} -m) \equiv 0\ (mod\ \{p\cdot q\})</math><br> | ||

| + | <br> | ||

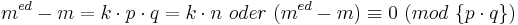

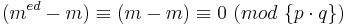

| + | Damit gilt: <math>(m^{ed} -m) \equiv (m-m) \equiv 0\ (mod\ \{p\cdot q\})</math><br> | ||

| + | <br> | ||

| + | Nach den kennen gelernten Modul-Rechenregeln folgt also:<br> | ||

| + | <br> | ||

| + | <math>m^{ed} \equiv m\ (mod\ \{p\cdot q\})\ oder\ m^{ed} \equiv m\ (mod\ n)\ oder\ m^{ed}\ (mod\ n) = m</math> □<br> | ||

| + | <br> | ||

| + | Nachdem sich Bob nach der „Modulo-Inverse“-Frage von Alice auch mit den mathematischen Grundlagen von RSA beschäftigt hat, erkennt er, dass Alice Recht hat und bei der Dechiffrierung tatsächlich wieder der Klartext erscheint.<br> | ||

| + | <br> | ||

| + | Wer einen ausführlicheren Beweis wünscht, der findet diesen [[Benutzer:Deininger_Matthias/Facharbeit/RSA-Algorithmus/Beweis_2| hier]]. | ||

Version vom 3. September 2010, 10:52 Uhr

Nachfolgende Abkürzungen benötigst du für den RSA-Algorithmus:

| Abkürzung | Bedeutung |

|---|---|

| m (message) | Klartext |

| c (chiffre) | Chiffre |

| e (encryption) | Verschlüsselungsparameter |

| d (decryption) | Entschlüsselungsparameter |

Am 03.08. reist Bob mittags um 12 Uhr pünktlich mit dem Zug an. Alice hat ihre Recherchen bezüglich RSA erfolgreich abgeschlossen und erläutert Bob nun das RSA-Verfahren, das sie als geeignetes System ausgewählt hat.

Schlüsselerzeugung für das RSA-Public-Key-Kryptosystem:

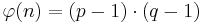

Wie bereits besprochen, sollten sich Alice und Bob jeweils ein Schlüsselpaar generieren.

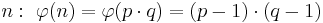

Dazu wählt man zwei, in etwa gleich große Primzahlen p und q, die jeweils eine Länge von ungefähr 512 - 2048 Bit haben. Anschließend bildet man durch Multiplikation von p und q den Modulus n.

Nach dem Satz von Euler gilt also für

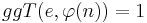

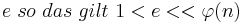

Nun wählt man sich eine natürliche Zahl e für die gilt:

(Begründung folgt später beim Beweis des RSA-Kryptosystems)

(Begründung folgt später beim Beweis des RSA-Kryptosystems)

n und e bilden zusammen den öffentlichen Schlüssel.

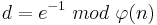

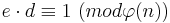

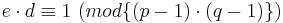

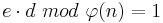

Der private Schlüssel besteht aus d und n, d wird nun so bestimmt, dass gilt:

Folglich bildet d die modulo Inverse zu e und kann, wie in Algorithmus 2.4 beschrieben, bestimmt werden.

| Public-Key-RSA-Schlüsselerzeugung: | Public-Key-RSA-Ver- und Entschlüsselung: |

|---|---|

Algorithmus 3.0 (1) Alice erzeugt zwei große Primzahlen p und q von ungefähr der gleichen Länge, wobei die Länge der einzelnen Primzahlen zwischen 512 und 2048 Bit betragen sollte. |

Algorithmus3.1

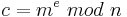

Zusammenfassung: Bob chiffriert eine Nachricht m für Alice, die diese dechiffriert.

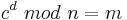

(2) Zur Dechiffrierung führt Alice den folgenden Schritt aus:

|

Bob kann sich nicht vorstellen, dass beim Entschlüsseln wirklich der Klartext wieder erscheint. Alice zeigt Bob den zugehörigen Satz und macht einen mathematischen Beweis, um Bob von der Korrektheit des Verfahrens zu überzeugen.

Satz 3.2 Es sei  mit Primzahlen p und q, wobei

mit Primzahlen p und q, wobei  . Weiter gelte

. Weiter gelte  mit

mit  , und es sei

, und es sei ![m\in [0, n-1]](/images/math/7/0/7/7076a665adeb47067a38a1be448a3b03.png) eine Nachricht. Dann folgt.

eine Nachricht. Dann folgt.

.

.

Beweis:

Wenn ggT (m,p) = 1, so gilt:

und daher nach dem Satz von Fermat

Ist m nicht zu p teilerfremd, so folgt  . Analog ergibt sich

. Analog ergibt sich  .

.

Insgesamt folgt, dass sowohl p als auch q und damit auch ihr Produkt  Teiler von

Teiler von

sind. Also gilt:

sind. Also gilt:

Damit gilt:

Nach den kennen gelernten Modul-Rechenregeln folgt also:

□

□

Nachdem sich Bob nach der „Modulo-Inverse“-Frage von Alice auch mit den mathematischen Grundlagen von RSA beschäftigt hat, erkennt er, dass Alice Recht hat und bei der Dechiffrierung tatsächlich wieder der Klartext erscheint.

Wer einen ausführlicheren Beweis wünscht, der findet diesen hier.

.

. , mit

, mit