SmartCards und OTP-Token: Unterschied zwischen den Versionen

| (15 dazwischenliegende Versionen von einem Benutzer werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | ===OTP-Token und die Challenge Response- | + | <div style="text-align:right;">[[Bild:Buch.PNG]][[Benutzer:Deininger_Matthias/Facharbeit/Fachwortverzeichnis| Fachwortverzeichnis]]</div> |

| + | ===OTP-Token und die Challenge-Response-Authentifikation=== | ||

<br> | <br> | ||

| − | Das Challenge-Response | + | Das Challenge-Response (Herausforderung und Antwort)-Protokoll beruht allgemein darauf, dass der Server eine Challenge, also eine Zufallszahl an Alice versendet. Diese berechnet daraus eine Antwort (Response) und sendet die Response anschließend an den Server zurück.<br> |

<br> | <br> | ||

Als OTP-Token wird spezielle Hardware bezeichnet, mit deren Hilfe man sich gegenüber einem Server authentifizieren kann, OTP steht dabei für „One-Time-Password“.<br> | Als OTP-Token wird spezielle Hardware bezeichnet, mit deren Hilfe man sich gegenüber einem Server authentifizieren kann, OTP steht dabei für „One-Time-Password“.<br> | ||

| Zeile 8: | Zeile 9: | ||

Der Server vergleicht die Response mit seiner, und wenn die beiden übereinstimmen, so ist die Authentifizierung erfolgreich.<br> | Der Server vergleicht die Response mit seiner, und wenn die beiden übereinstimmen, so ist die Authentifizierung erfolgreich.<br> | ||

<br> | <br> | ||

| − | Bei der Authentifikation mittels asymmetrischer Verschlüsselung | + | Bei der Authentifikation mittels asymmetrischer Verschlüsselung verwendet der Server Alices öffentlichen Schlüssel, um die Challenge zu verschlüsseln. Das Ergebnis sendet er an Alice, diese entschlüsselt die Challenge mit ihrem privaten Schlüssel und sendet die unverschlüsselte Challenge als Response an den Server. Der Server überprüft darauf die Korrektheit der Challenge und authentifiziert Alice im positiven Fall. Soll die Kommunikation zwischen Server und Alice verschlüsselt werden, so überträgt der Server einen geheimen Schlüssel, mit dem die Kommunikation nachfolgend symmetrisch verschlüsselt wird. Bei der Übertragung wendet der Server natürlich wieder den öffentlichen Schlüssel von Alice, also das asymmetrische RSA-Verfahren, an. <br> |

<br> | <br> | ||

| − | <u>Anwendungen:<ref>Die Anwendungen wurden [8, S.424 ff.] entnommen </ref></u><br> | + | <u>Anwendungen:<ref>Die Anwendungen wurden [8, S.424 ff.] entnommen.</ref></u><br> |

<br> | <br> | ||

| − | Elektronischer Personalausweis/Reisepass/Dienstausweis/Krankenversicherungskarte (auch als elektronische Gesundheitskarte bezeichnet), auf deren Speicherchips ein privater Schlüssel gespeichert werden soll. Der gespeicherte private Schlüssel soll eine Challenge-Response Authentifikation möglich machen, um die Echtheit des Dokuments nachprüfen zu können. Elektronische Ausweise sind daher sehr schwer zu fälschen oder zu manipulieren. Ein RSA-Key von 2048 Bit soll dabei die Sicherheit | + | Elektronischer Personalausweis/Reisepass/Dienstausweis/Krankenversicherungskarte (auch als elektronische Gesundheitskarte bezeichnet), auf deren Speicherchips ein privater Schlüssel gespeichert werden soll. Der gespeicherte private Schlüssel soll eine Challenge-Response-Authentifikation möglich machen, um die Echtheit des Dokuments nachprüfen zu können. Elektronische Ausweise sind daher sehr schwer zu fälschen oder zu manipulieren. Aus diesem Grund werden solche Karten auch als SmartCards bezeichnet. Ein ''RSA-Key'' von 2048 Bit soll dabei die nötige Sicherheit gewährleisten.<br> |

| + | |||

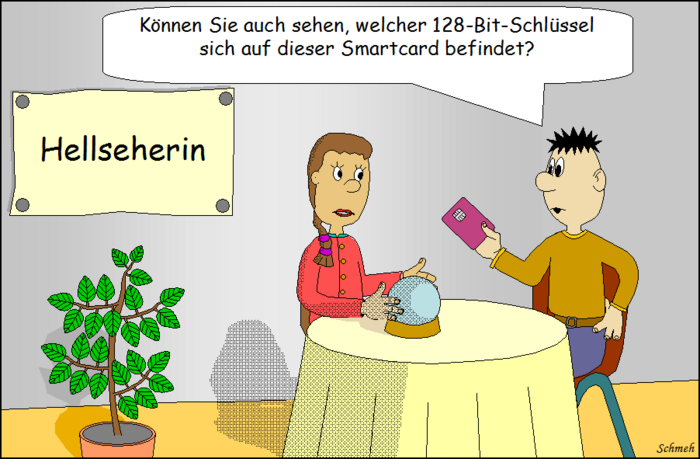

| + | <div style="text-align:center;">[[Bild:Hellseherin.PNG|700px]]<br> | ||

| + | © Klaus Schmeh aus "Kryptografie. Verfahren–Protokolle–Infrastrukturen" </div> | ||

<br> | <br> | ||

| − | [[Benutzer:Deininger_Matthias/Facharbeit/PKI_und_hybride_Verfahren| ''' | + | [[Benutzer:Deininger_Matthias/Facharbeit/PKI_und_hybride_Verfahren| '''zurück zum Lernpfad''']]<br> |

<br> | <br> | ||

| − | |||

| − | |||

| + | [[Benutzer:Deininger_Matthias/Facharbeit| zurück zur Übersicht]]<br> | ||

| + | <br> | ||

---- | ---- | ||

| − | + | ||

<references /> | <references /> | ||

| + | Die Informationen für diese Seite beruhen auf [8, S.397 f.].<br> | ||

Aktuelle Version vom 23. Dezember 2010, 04:17 Uhr

OTP-Token und die Challenge-Response-Authentifikation

Das Challenge-Response (Herausforderung und Antwort)-Protokoll beruht allgemein darauf, dass der Server eine Challenge, also eine Zufallszahl an Alice versendet. Diese berechnet daraus eine Antwort (Response) und sendet die Response anschließend an den Server zurück.

Als OTP-Token wird spezielle Hardware bezeichnet, mit deren Hilfe man sich gegenüber einem Server authentifizieren kann, OTP steht dabei für „One-Time-Password“.

Der OTP-Token RSA-SecurID verwendet die aktuelle Zeit auf die Minute genau als Challenge (Zufallszahl). Daraus berechnet der Token auf geheime Weise jede Minute aufs neue die aktuelle Response, die dann an den Server gesendet werden muss, um sich zu authentifizieren. Um bei Verlust des Tokens Missbrauch vorzubeugen, muss der Nutzer zusätzlich noch eine 4-stellige geheime Ziffernfolge zur Authentifikation eintippen.

Der Server vergleicht die Response mit seiner, und wenn die beiden übereinstimmen, so ist die Authentifizierung erfolgreich.

Bei der Authentifikation mittels asymmetrischer Verschlüsselung verwendet der Server Alices öffentlichen Schlüssel, um die Challenge zu verschlüsseln. Das Ergebnis sendet er an Alice, diese entschlüsselt die Challenge mit ihrem privaten Schlüssel und sendet die unverschlüsselte Challenge als Response an den Server. Der Server überprüft darauf die Korrektheit der Challenge und authentifiziert Alice im positiven Fall. Soll die Kommunikation zwischen Server und Alice verschlüsselt werden, so überträgt der Server einen geheimen Schlüssel, mit dem die Kommunikation nachfolgend symmetrisch verschlüsselt wird. Bei der Übertragung wendet der Server natürlich wieder den öffentlichen Schlüssel von Alice, also das asymmetrische RSA-Verfahren, an.

Anwendungen:[1]

Elektronischer Personalausweis/Reisepass/Dienstausweis/Krankenversicherungskarte (auch als elektronische Gesundheitskarte bezeichnet), auf deren Speicherchips ein privater Schlüssel gespeichert werden soll. Der gespeicherte private Schlüssel soll eine Challenge-Response-Authentifikation möglich machen, um die Echtheit des Dokuments nachprüfen zu können. Elektronische Ausweise sind daher sehr schwer zu fälschen oder zu manipulieren. Aus diesem Grund werden solche Karten auch als SmartCards bezeichnet. Ein RSA-Key von 2048 Bit soll dabei die nötige Sicherheit gewährleisten.

- ↑ Die Anwendungen wurden [8, S.424 ff.] entnommen.

Die Informationen für diese Seite beruhen auf [8, S.397 f.].