Symmetrische Kryptographie: Unterschied zwischen den Versionen

| (15 dazwischenliegende Versionen von einem Benutzer werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| + | <div style="text-align:right;">[[Bild:Buch.PNG]][[Benutzer:Deininger_Matthias/Facharbeit/Fachwortverzeichnis| Fachwortverzeichnis]]</div> | ||

===Symmetrische Kryptographie=== | ===Symmetrische Kryptographie=== | ||

Aber nun zurück zur Frage von Alice, wie sie ihre E-Mail sicher verschlüsseln kann.<br> | Aber nun zurück zur Frage von Alice, wie sie ihre E-Mail sicher verschlüsseln kann.<br> | ||

| − | Zunächst sollte man zur Beantwortung der Frage zwei | + | Zunächst sollte man zur Beantwortung der Frage zwei Arten der Verschlüsselung unterscheiden. Eine mögliche Aufteilung der Kryptographie ergibt sich aus der Unterscheidung zwischen symmetrischer Verschlüsselung, die in diesem Lernpfad nur am Rand erwähnt wird, und asymmetrischer Verschlüsselung, zu der auch RSA gehört.<br> |

<br> | <br> | ||

| − | Bei symmetrischen Verschlüsselungen (Private-Key/Secret-Key Kryptographie) handelt es sich um Verfahren, bei denen beide Kommunikationspartner, also sowohl Sender als auch Empfänger der Nachricht, den gleichen Schlüssel zur Ver- bzw. Entschlüsselung des übertragenen Textes verwenden. Ein Schlüssel ist hierbei eine zufällige Ziffernfolge, die die Beteiligten vor dem Gespräch vereinbart haben. Um den Schlüssel sicher auszutauschen, müssten sich Alice und Bob aus unserem Beispiel persönlich treffen, was jedoch aufgrund der großen Entfernung | + | Bei symmetrischen Verschlüsselungen (''Private-Key/Secret-Key-Kryptographie'') handelt es sich um Verfahren, bei denen beide Kommunikationspartner, also sowohl Sender als auch Empfänger der Nachricht, den gleichen Schlüssel zur Ver- bzw. Entschlüsselung des übertragenen Textes verwenden. Ein Schlüssel ist hierbei eine zufällige Ziffernfolge, die die Beteiligten vor dem Gespräch vereinbart haben. Um den Schlüssel sicher auszutauschen, müssten sich Alice und Bob aus unserem Beispiel persönlich treffen, was jedoch aufgrund der großen Entfernung zwischen ihren Wohnorten nicht möglich ist. Diese Schwierigkeit des Schlüsselaustauschs bei symmetrischen Verschlüsselungsverfahren kann als Schlüsselverteilungsproblem bezeichnet werden. Sicher wird nun der eine oder andere vorschlagen, die beiden könnten den ''Secret-Key'' doch per Telefon oder Brief übermitteln; gegen diesen Vorschlag spricht jedoch, dass der ''Key'' dabei in der Regel unverschlüsselt übertragen wird. Bei beiden Übermittlungsmethoden spricht man in einem solchen Fall jeweils von einem unsicheren Kanal, der von Mallory abgehört oder anderweitig eingesehen werden könnte.<br> Man kann das zwar für übertrieben halten, doch Kryptographen gehen davon aus, dass „Mallory [...] immer gefährlicher [ist], als man denkt.“<ref>[8, S.11]</ref>. |

<br> | <br> | ||

| − | <div style="text-align:center;">[[Bild:Deininger Matthias_Sym_Verschluesselung.jpg|800px]]</div><br> | + | <div style="text-align:center;">[[Bild:Alice_lächelnd.jpg|130px]][[Bild:Deininger Matthias_Sym_Verschluesselung.jpg|800px]][[Bild:Bob_freundlich.jpg|130px]]</div><br> |

| + | Die grobe Funktionsweise symmetrischer Verfahren kann an obigem Beispiel veranschaulicht werden. Wenn Alice die sichere Übertragung der Nachricht gewährleisten möchte, muss sie diese in die Kiste einschließen. Um Bob zu ermöglichen die Nachricht der Kiste zu lesen, muss Alice sicherstellen, dass auch er den Schlüssel für das Schloss der Kiste besitzt.<br> | ||

| + | Da Alice aus unserem Beispiel den elektronischen Schlüssel nicht sicher an Bob übersenden kann, stellen symmetrische Verfahren keine zufriedenstellende Lösung für ihr Problem dar. <br> | ||

<br> | <br> | ||

| − | [[Benutzer:Deininger_Matthias/Facharbeit/Geschichte_von_RSA| ''' | + | <br> |

| + | [[Bild:Weiter.png|weiter]] [[Benutzer:Deininger_Matthias/Facharbeit/Geschichte_von_RSA| '''Wie Alice und Bob es dennoch schaffen können, ihre E-Mails sicher zu verschlüsseln, erfährst du auf den nächsten Seiten.''' ]] | ||

<br> | <br> | ||

<br> | <br> | ||

[[Benutzer:Deininger_Matthias/Facharbeit| zurück zur Übersicht]] | [[Benutzer:Deininger_Matthias/Facharbeit| zurück zur Übersicht]] | ||

| + | |||

| + | ---- | ||

| + | <references /> | ||

Aktuelle Version vom 22. Dezember 2010, 23:05 Uhr

Symmetrische Kryptographie

Aber nun zurück zur Frage von Alice, wie sie ihre E-Mail sicher verschlüsseln kann.

Zunächst sollte man zur Beantwortung der Frage zwei Arten der Verschlüsselung unterscheiden. Eine mögliche Aufteilung der Kryptographie ergibt sich aus der Unterscheidung zwischen symmetrischer Verschlüsselung, die in diesem Lernpfad nur am Rand erwähnt wird, und asymmetrischer Verschlüsselung, zu der auch RSA gehört.

Bei symmetrischen Verschlüsselungen (Private-Key/Secret-Key-Kryptographie) handelt es sich um Verfahren, bei denen beide Kommunikationspartner, also sowohl Sender als auch Empfänger der Nachricht, den gleichen Schlüssel zur Ver- bzw. Entschlüsselung des übertragenen Textes verwenden. Ein Schlüssel ist hierbei eine zufällige Ziffernfolge, die die Beteiligten vor dem Gespräch vereinbart haben. Um den Schlüssel sicher auszutauschen, müssten sich Alice und Bob aus unserem Beispiel persönlich treffen, was jedoch aufgrund der großen Entfernung zwischen ihren Wohnorten nicht möglich ist. Diese Schwierigkeit des Schlüsselaustauschs bei symmetrischen Verschlüsselungsverfahren kann als Schlüsselverteilungsproblem bezeichnet werden. Sicher wird nun der eine oder andere vorschlagen, die beiden könnten den Secret-Key doch per Telefon oder Brief übermitteln; gegen diesen Vorschlag spricht jedoch, dass der Key dabei in der Regel unverschlüsselt übertragen wird. Bei beiden Übermittlungsmethoden spricht man in einem solchen Fall jeweils von einem unsicheren Kanal, der von Mallory abgehört oder anderweitig eingesehen werden könnte.

Man kann das zwar für übertrieben halten, doch Kryptographen gehen davon aus, dass „Mallory [...] immer gefährlicher [ist], als man denkt.“[1].

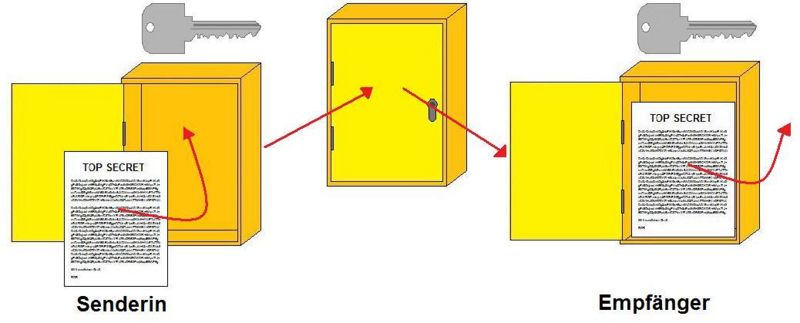

Die grobe Funktionsweise symmetrischer Verfahren kann an obigem Beispiel veranschaulicht werden. Wenn Alice die sichere Übertragung der Nachricht gewährleisten möchte, muss sie diese in die Kiste einschließen. Um Bob zu ermöglichen die Nachricht der Kiste zu lesen, muss Alice sicherstellen, dass auch er den Schlüssel für das Schloss der Kiste besitzt.

Da Alice aus unserem Beispiel den elektronischen Schlüssel nicht sicher an Bob übersenden kann, stellen symmetrische Verfahren keine zufriedenstellende Lösung für ihr Problem dar.

![]() Wie Alice und Bob es dennoch schaffen können, ihre E-Mails sicher zu verschlüsseln, erfährst du auf den nächsten Seiten.

Wie Alice und Bob es dennoch schaffen können, ihre E-Mails sicher zu verschlüsseln, erfährst du auf den nächsten Seiten.

zurück zur Übersicht

- ↑ [8, S.11]